暗网中问答社区知乎数据泄露名不副实

零零信安

一、事件背景

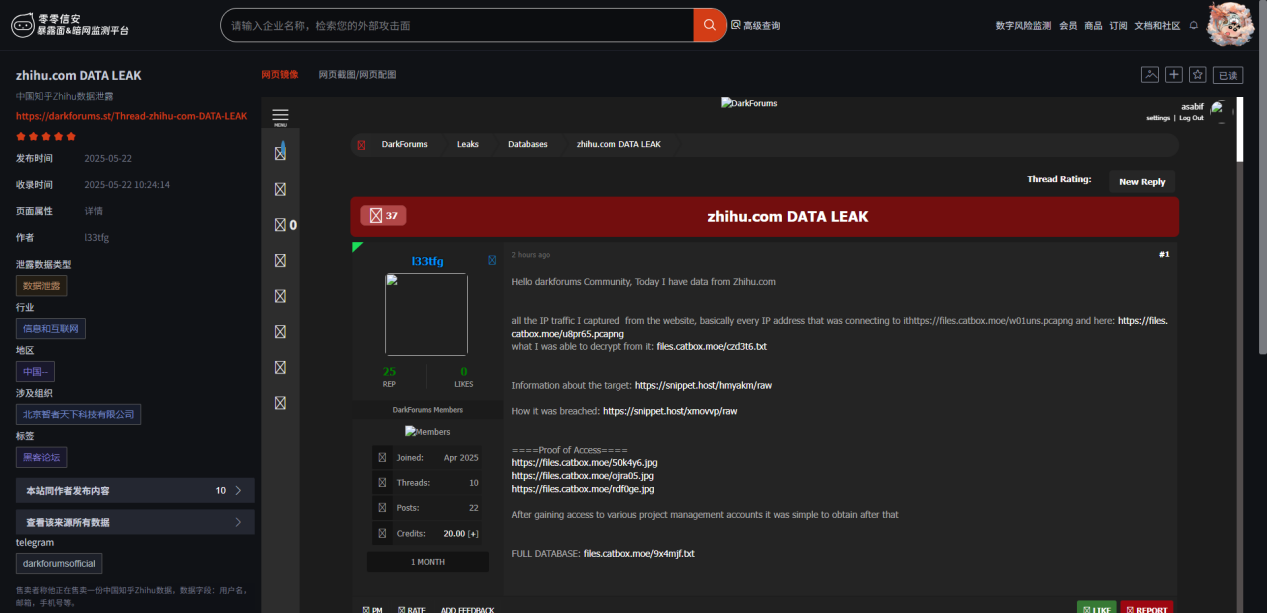

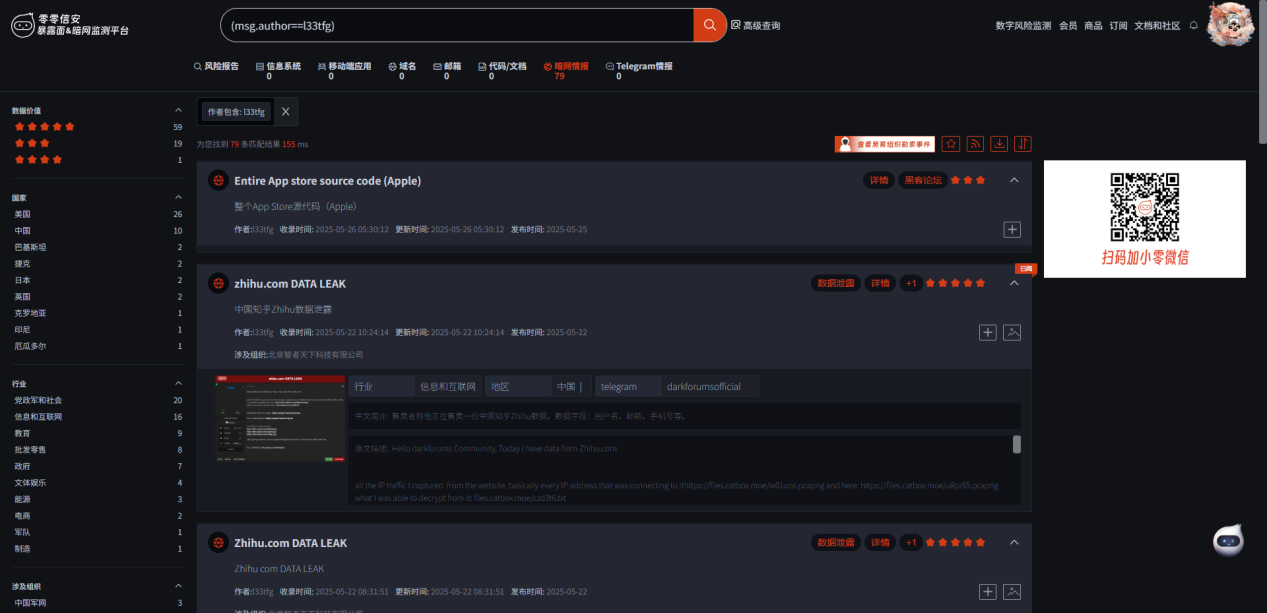

2025年5月22日,有用户名为L33TFG的用户 在暗网网站demonforums平台发布了一篇名为《Zhihu.com DATA LEAK》的帖子。经初步研判,该份数据与知乎相关但并非知乎平台的数据泄露。以下是该事件在0.zone平台上的镜像截图:

0.zone的事件截图镜像链接:

黑客在帖子中写道,他从知乎抓取所有的ip流量,也就是所有连接到他的ip地址,他都抓了下来。他给出了以下两个链接,是他抓取到的pcap网络包文件:

https://files.catbox.moe/w01uns.pcapng

https://files.catbox.moe/u8pr65.pcapng

黑客称他对这两份数据包中的内容进行了解密,并且给出了以下的链接为他解密后的内容。同时黑客还提供了一个链接,在链接指向的网页内介绍了自己是如何通过漏洞攻击知乎得到本次泄露的内容。内容中,他提到他发现了知乎服务器使用了老旧的加密和HTTP协议,通过漏洞(如SWEET32)和监听(Wireshark 抓包),结合Nmap探测,最终声称抓到了访问流量、IP、甚至登录凭证和数据库数据。

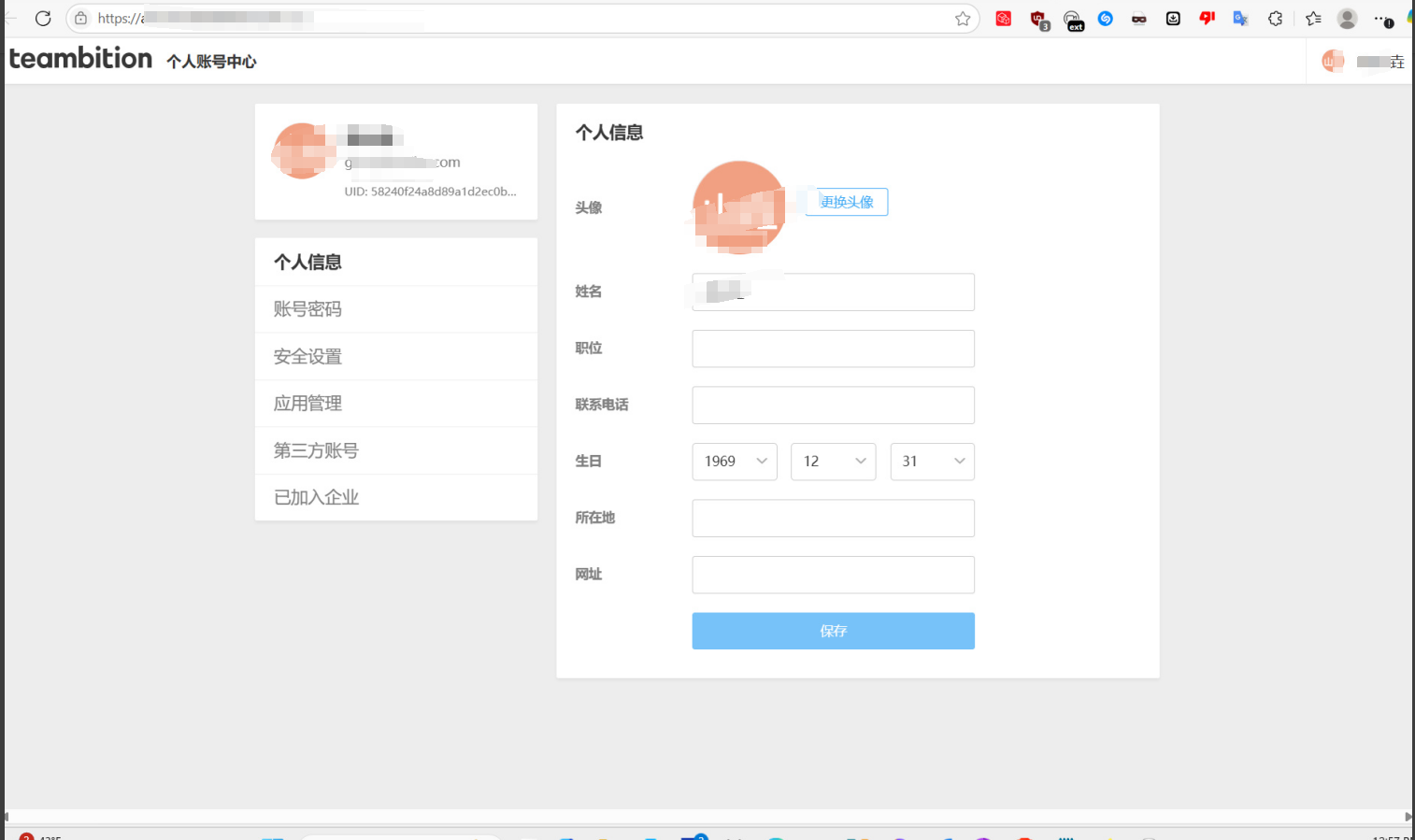

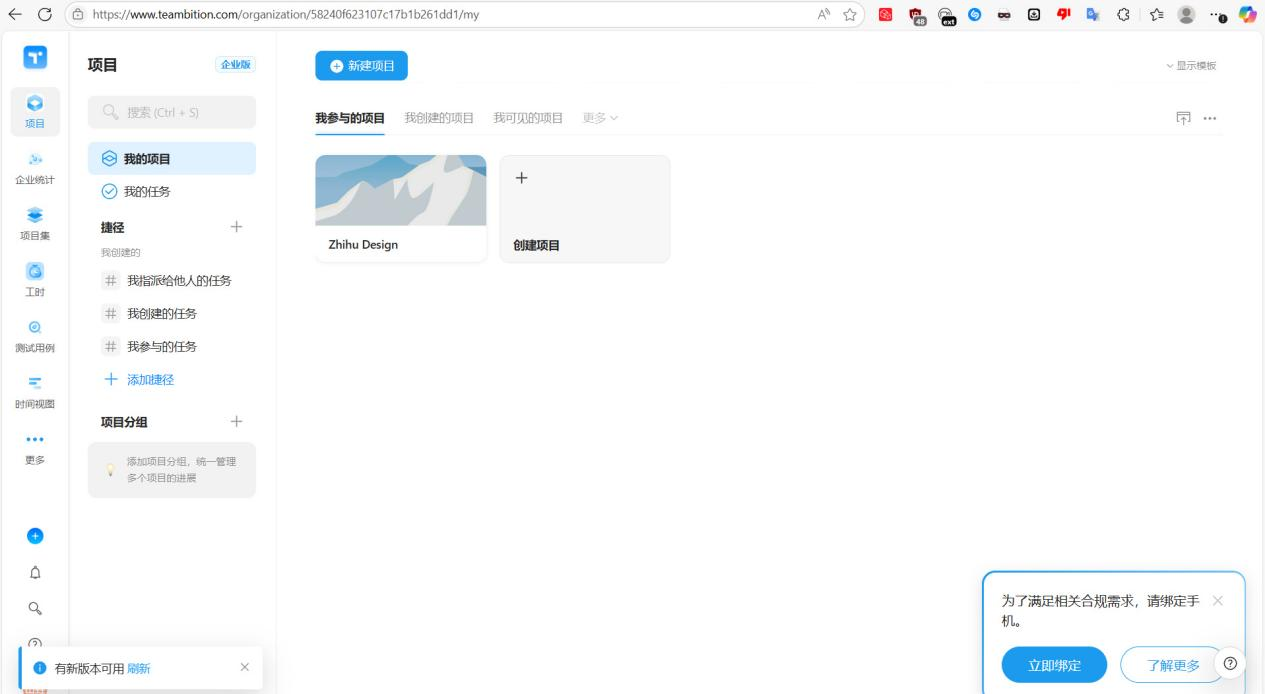

黑客在帖子中给出了三张证明他已经成功获得访问权限的截图,以下是这三张截图:

图片1:

图片2:

图片3:

二、数据分析

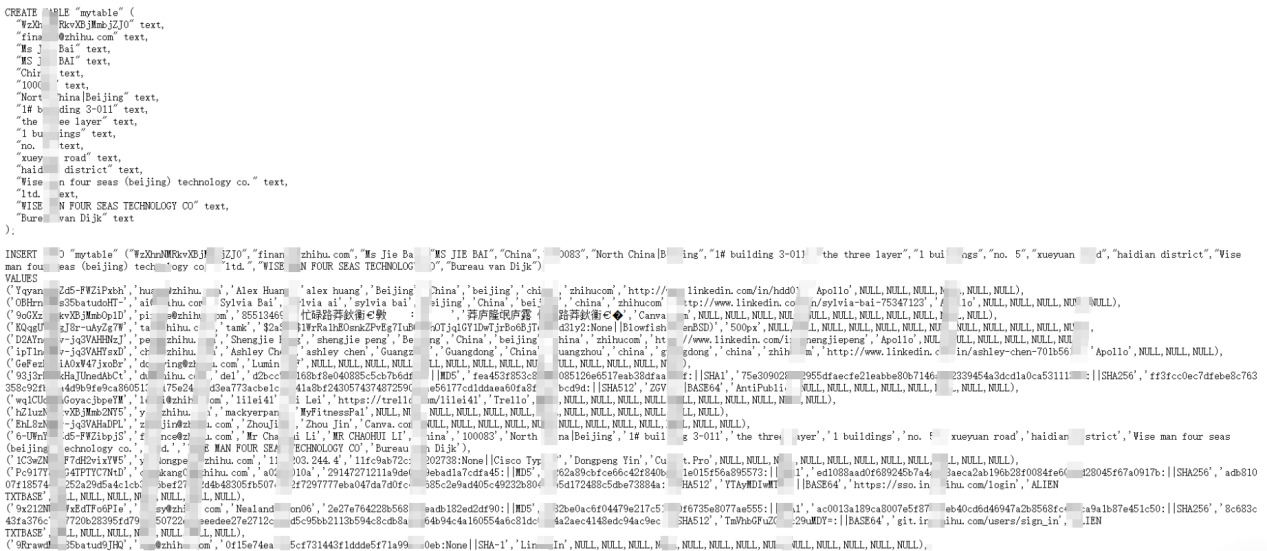

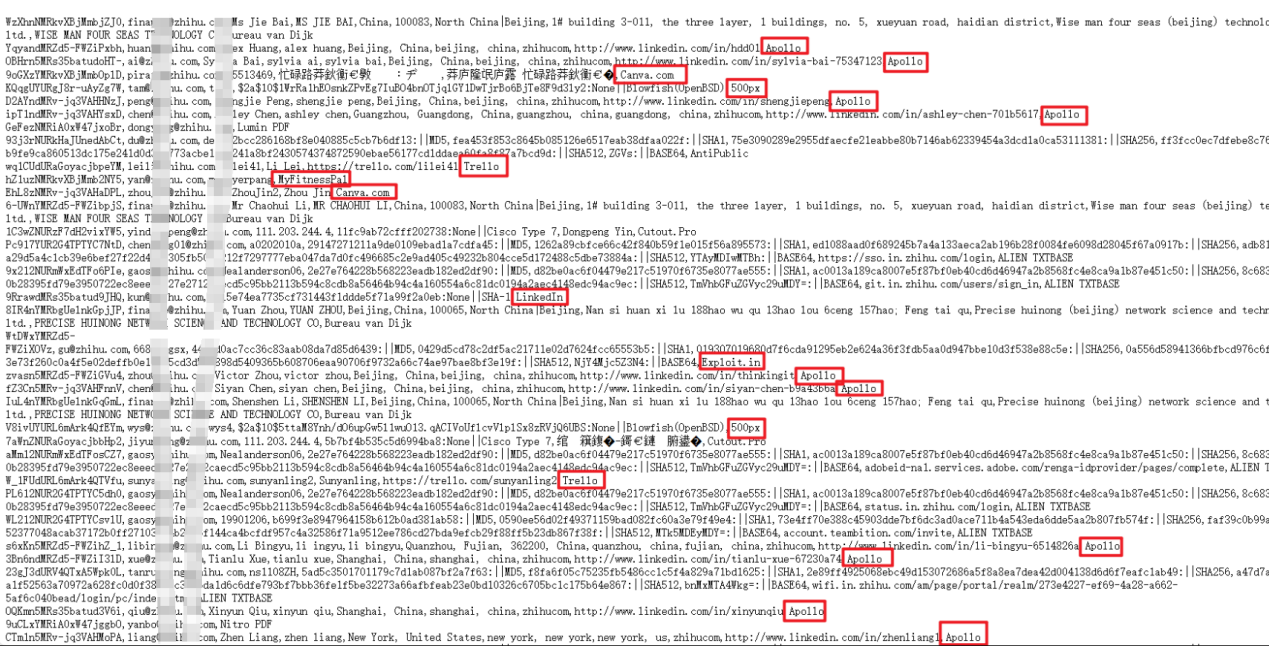

黑客在帖子中提供了此次泄露的完整数据,对该份数据进行下载分析发现该份数据包含sql和文本数据两部分内容。以下是两部分内容的截图:

sql部分:

文本部分:

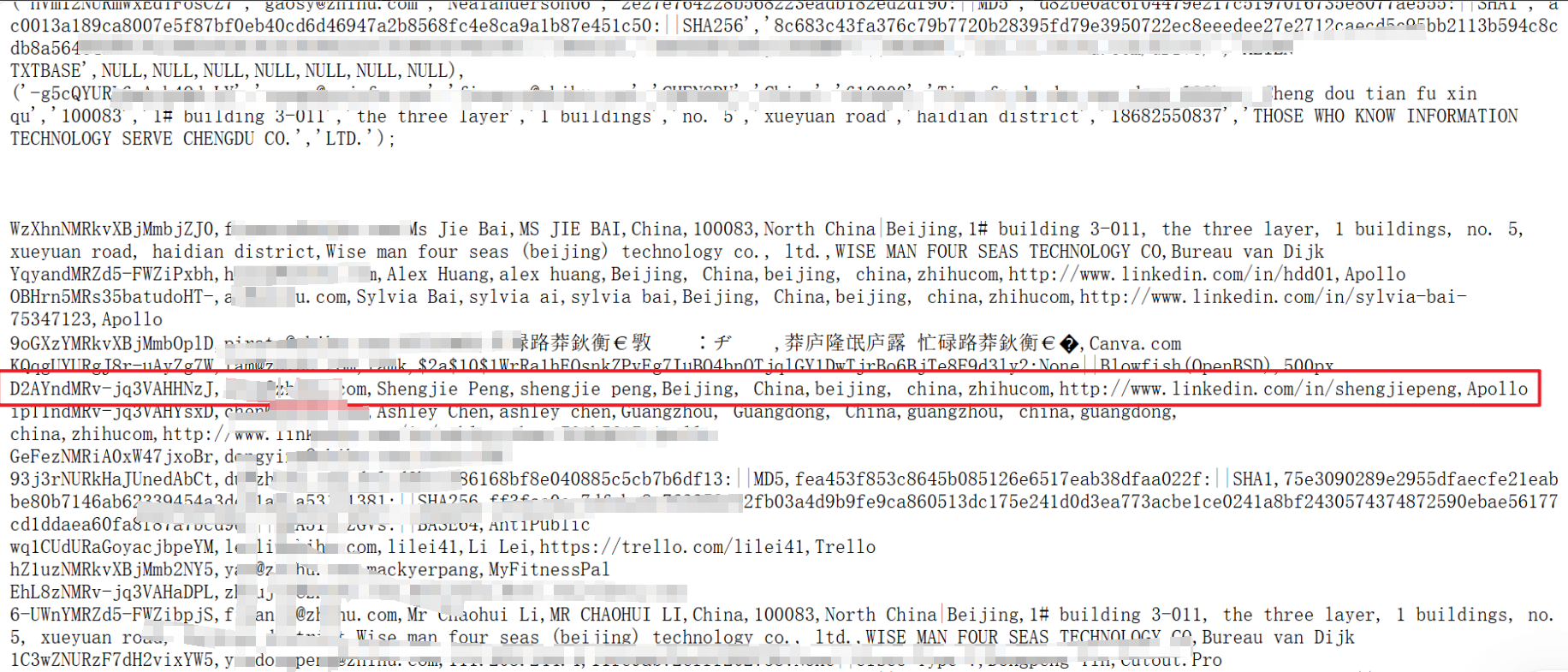

对以上数据进行观察,发现以上数据中包含类似于source来源的字段:

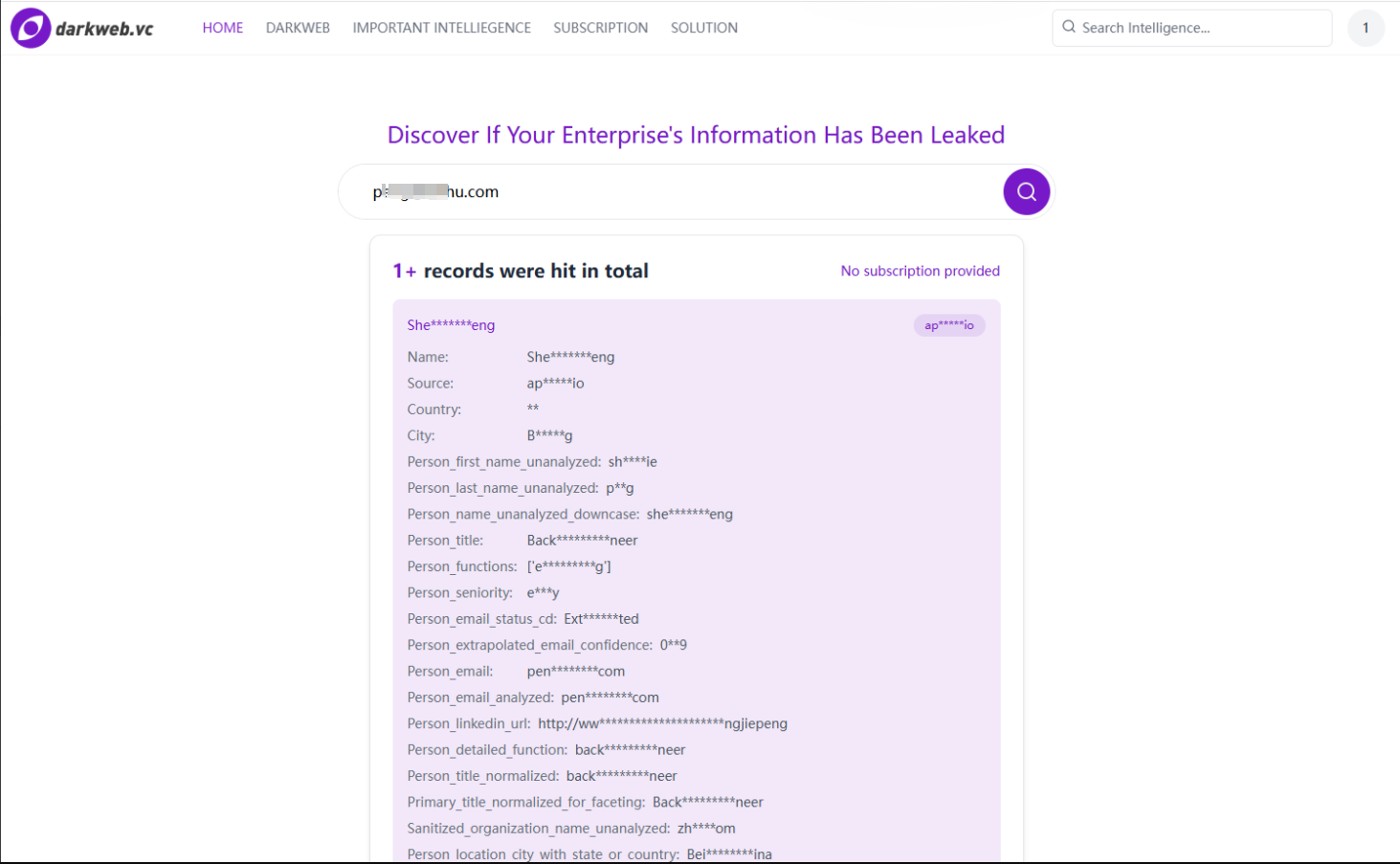

随机抽取其中来源为Apollo的一条数据与数据泄露查询平台darkweb.vc中的数据进行比较,结果如下:

本次泄露数据:

darkweb.vc平台上检索结果:

对照两份数据,发现基本一致,猜测该份数据是黑客通过清洗加工历史泄露的数据库得到的数据。

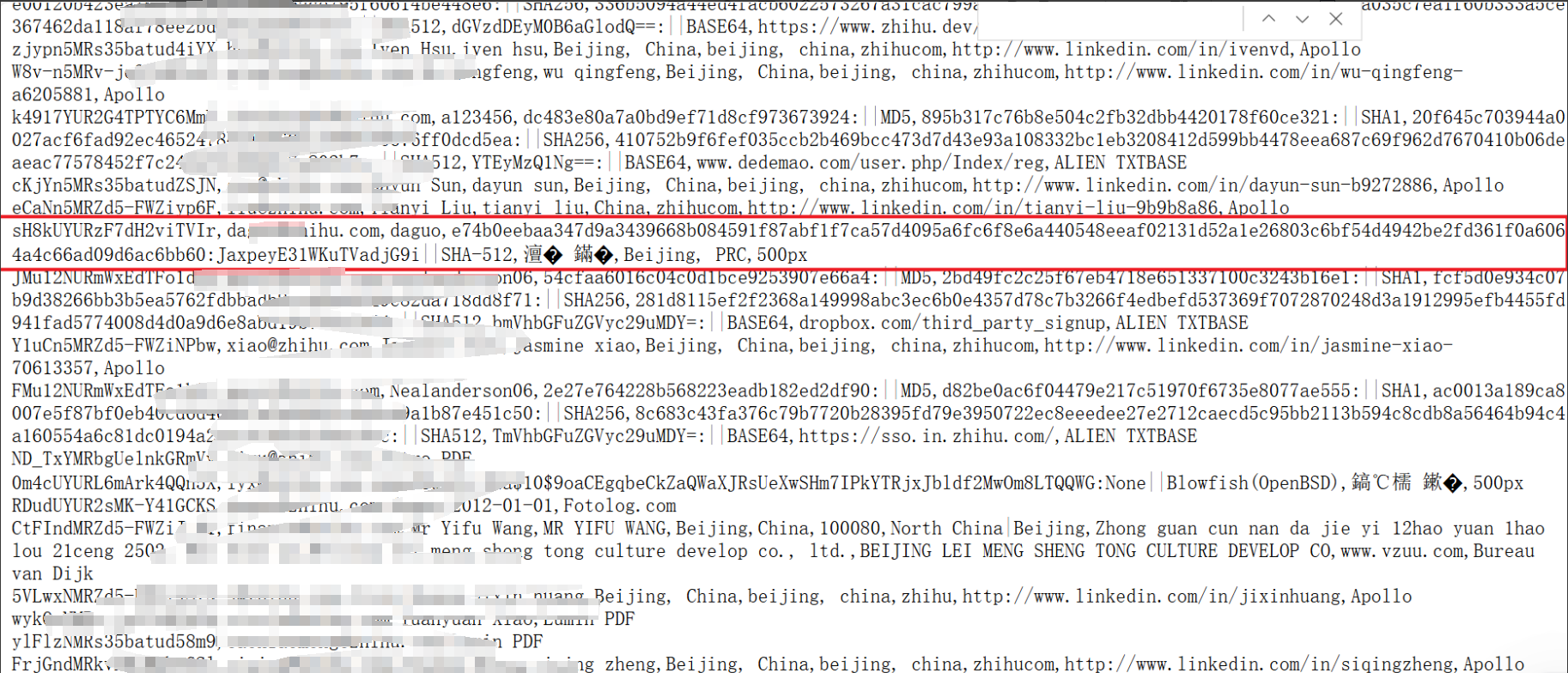

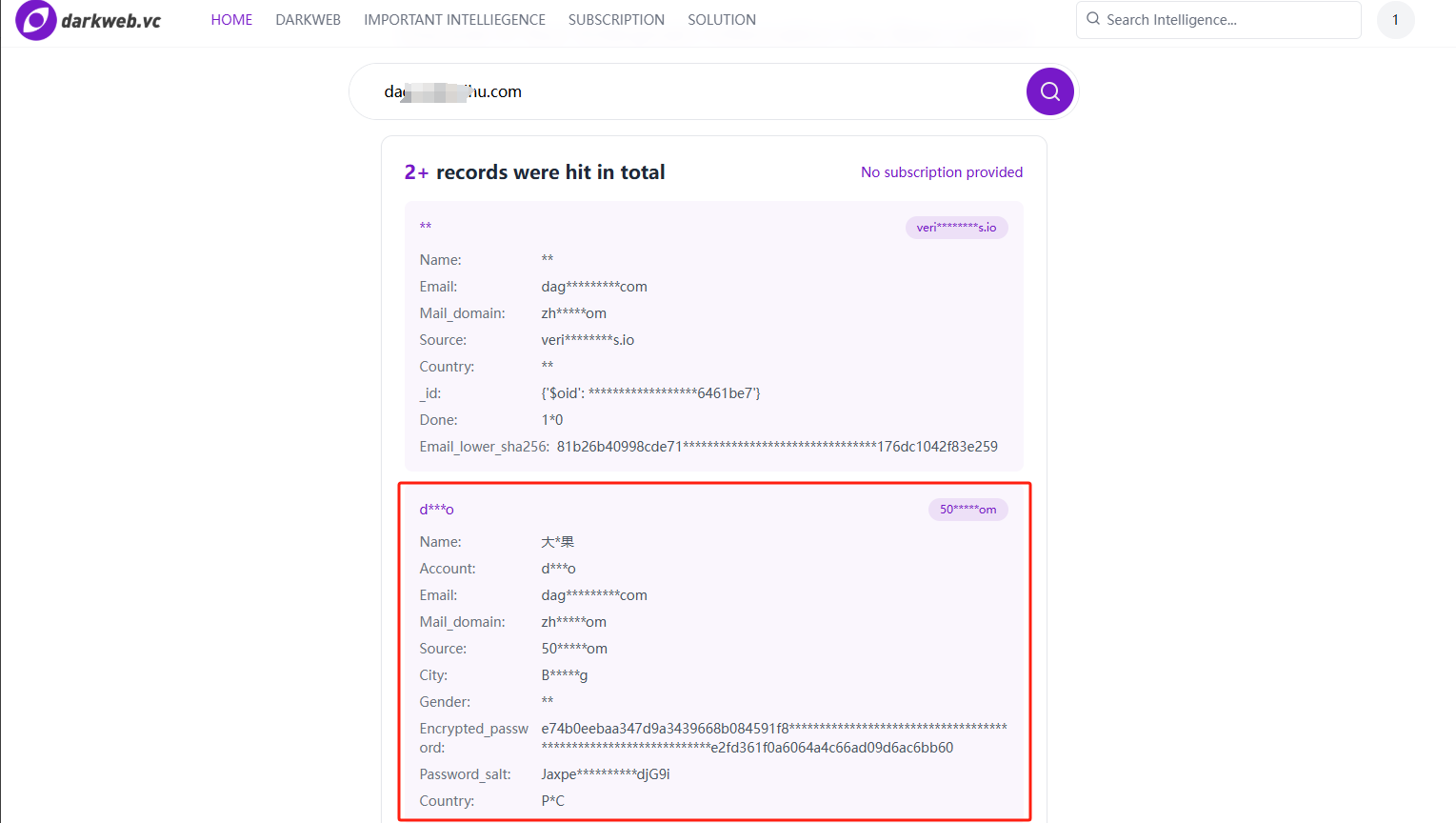

再随机抽取一条其他来源的数据进行对比,结果如下:

本次泄露数据:

darkweb.vc平台上检索结果:

发现两份数据完全一致,可以判定本次知乎数据泄露为作者对历史泄露数据库进行清洗所得。

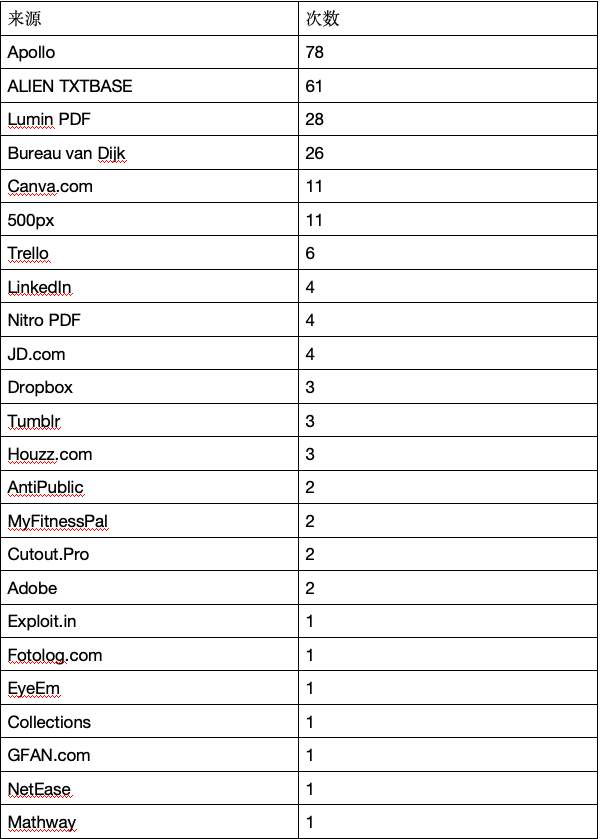

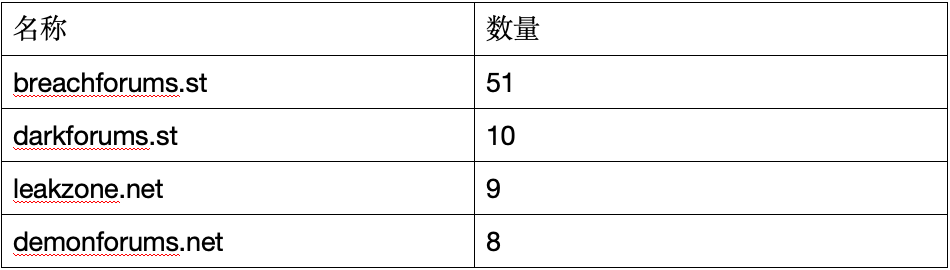

对该文件中的全部数据进行系统化分析后,我们梳理并统计了每条记录所对应的明确数据来源,以及各来源在本次数据集中出现的频次,结果汇总如下:

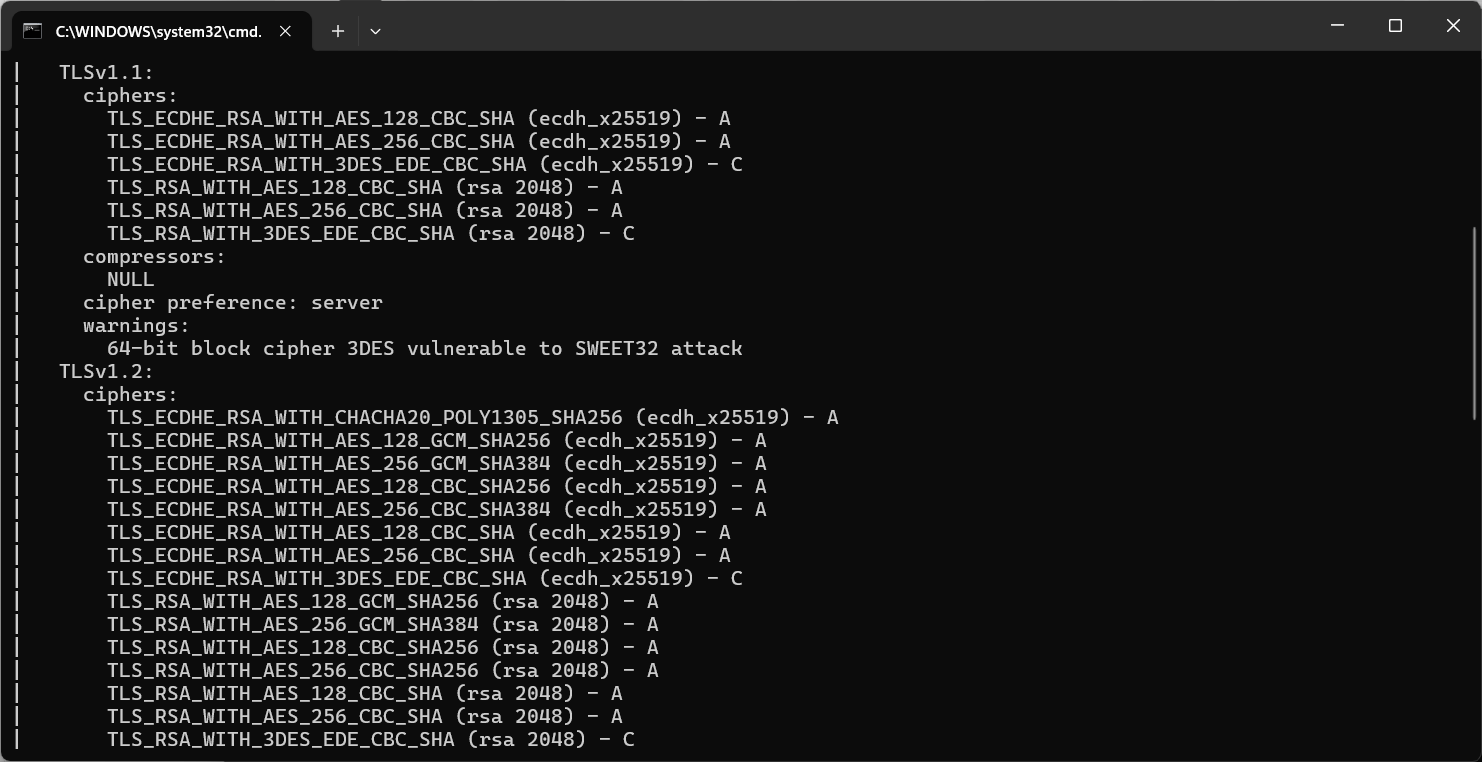

与此同时作者给出的所谓namp扫描的截图如下:

该截图确实体现了对某网站运行SSL/TLS安全性扫描工具后得到的该服务器在TLS 1.和TLS 1.2协议下支持的加密套件以及相关的安全警告,但是图片中无任何信息能证实该份数据确实是对知乎网站执行的任务,也并非黑客说明的所谓nmap扫描的任务执行结果截图。

综上所述,此次知乎数据泄露事件为作者夸大其词,这次时间所泄露的数据为作者对之前泄露的数据进行二次加工而来,而并非所生成的攻击获取。作者通过筛选出其中邮箱域名为 @zhihu.com以及其他可能涉及知乎的条目,对原始数据进行了筛选、加工与整合,从而生成了当前这份数据集。至于黑客在帖子中所声称的“通过漏洞攻击获取数据”的说法,结合实际分析判断,更可能是一种夸大其词的恐吓话术,缺乏事实支撑,可信度较低。

三、关于该作者

发布此次数据泄露事件的黑客用户名为L33TFG ,在0.zone平台进行检索,发现该名黑客还在其他4个0.zone已监控的暗网黑客论坛网站活跃,以下是各个论坛的名称及发帖数量:

关于该作者发布的所有内容0.zone镜像截图:

0.zone链接:

值得关注的是,该黑客曾于2025年5月9日在DarkForums平台发布了一份标题为《chinamil.com.cn DATA LEAK》的文件,宣称涉及中国军网数据。经分析研判,该数据系黑客将历史泄露的京东、优酷等数据库信息进行整合加工,从中抽取与中国军网相关的邮箱域名等信息而形成。

此次知乎数据泄露事件与此前情况类似,均系该黑客对既往泄露数据进行清洗、二次加工,并辅以夸大性描述以制造影响。

零零信安为政府和各类企事业单位提供最专业的深网监测、数据泄露监测产品和服务,合作咨询请扫描以下二维码,联系客服: