【老密】暗网中涉我国军网的数据泄露,系外媒炒作

零零信安

一、事件背景

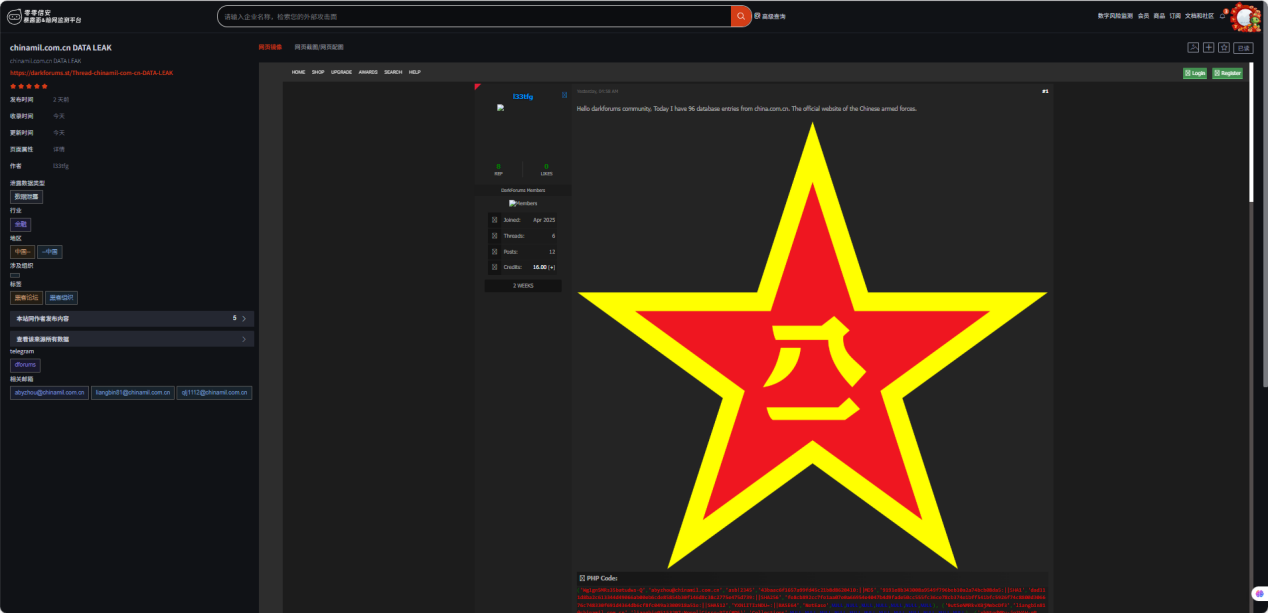

近日,用户l33tfg在darkforums发布帖《chinamil.com.cn DATA LEAK》,称已入侵中国军网,并获取了96条数据库记录,发布者宣称:

|

我知道这是一个较小的数据泄露,但仍然是一次高调的攻击。我还短暂地利用了一个 HTML 注入漏洞,在 eng.chinamil.com.cn 和 81.cn(这两个都是中国军方的网站)上添加了我的篡改页面。不过当我再次访问这个被篡改的链接页面时,网站已经封锁了它。但我成功截图下来了。 |

下图是0.zone网页镜像截图:

0.zone镜像地址:

二、数据分析

对此,我司将黑客给出的完整泄露数据进行了详细分析:

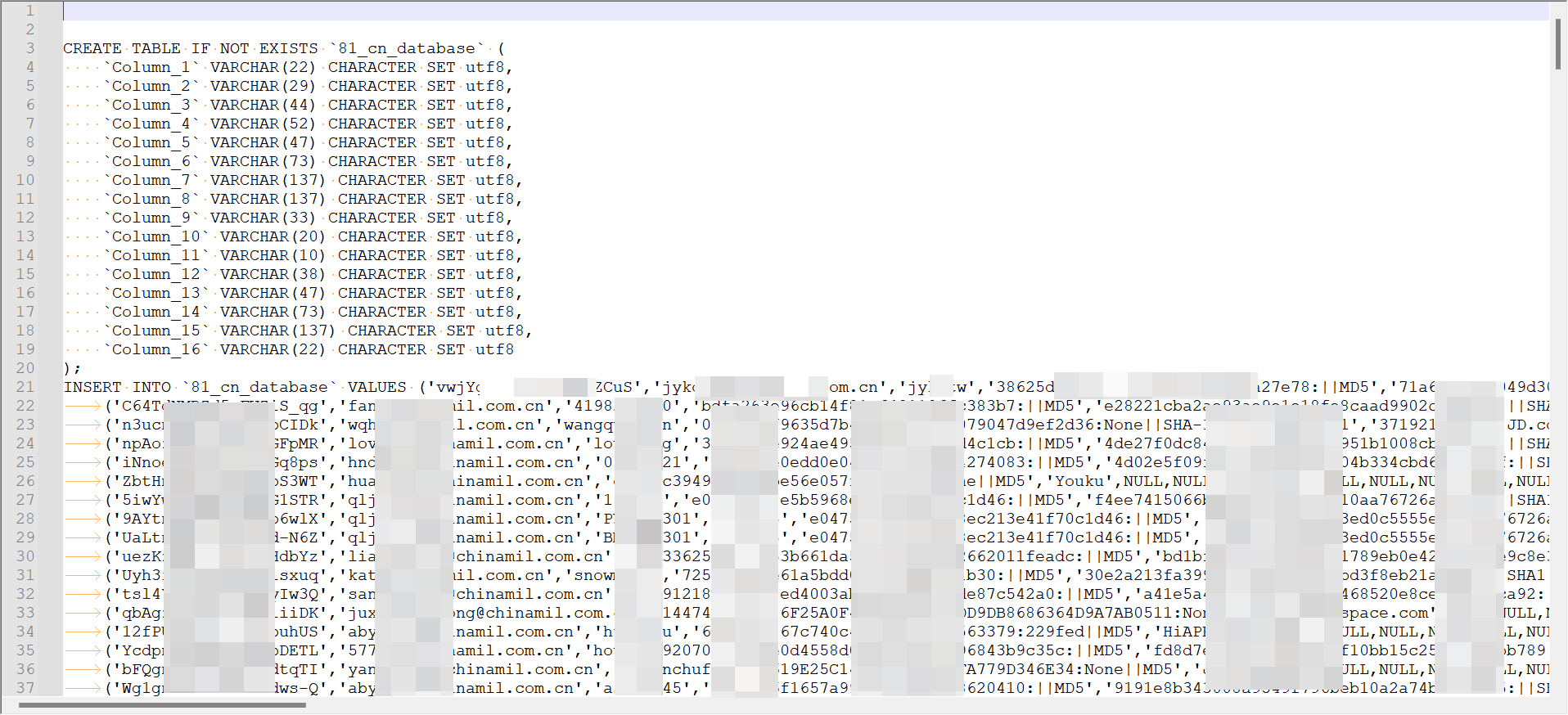

从数据的格式观察发现,该份文件的前半部分为一个sql建表语句和插入语句,后半部分为以上数据的逗号分割的文本格式。

Sql部分截图如下:

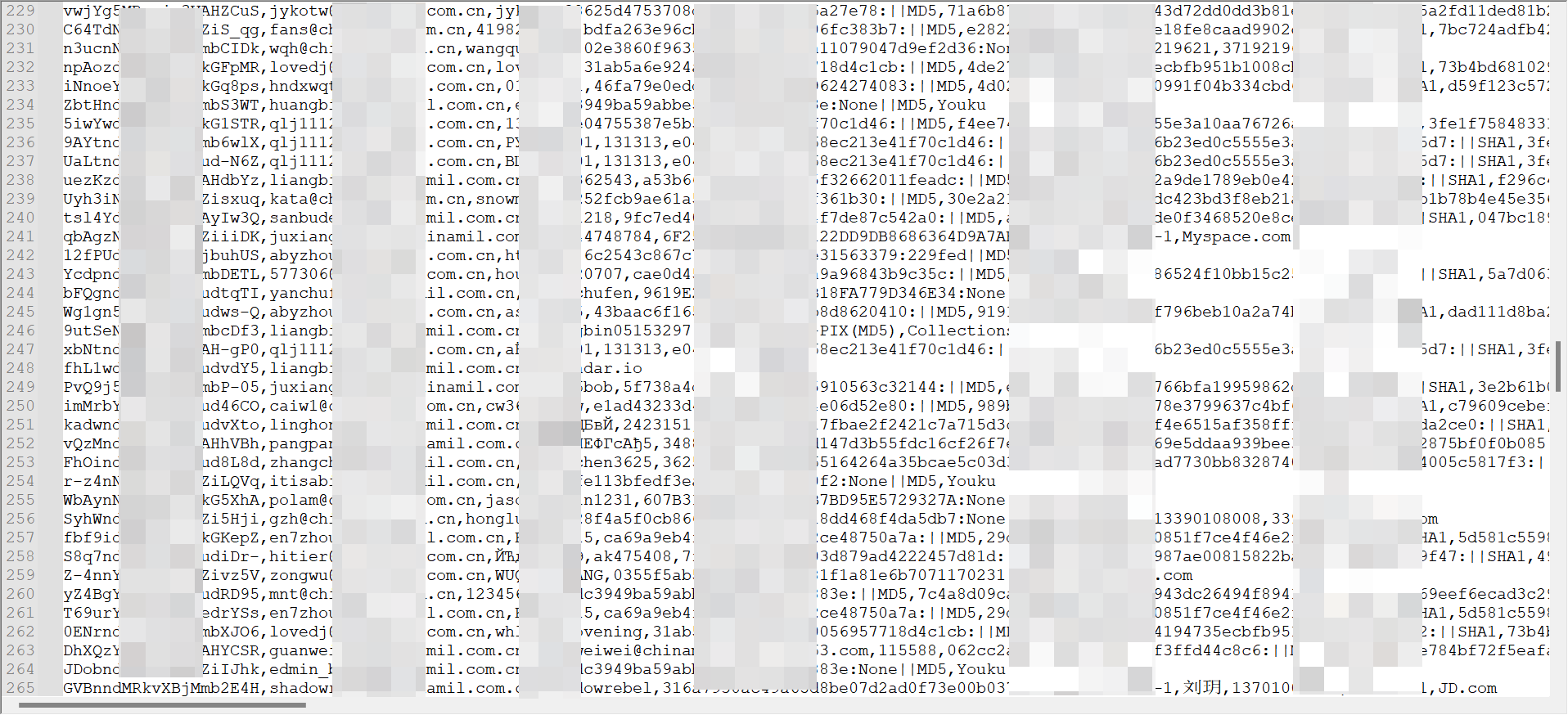

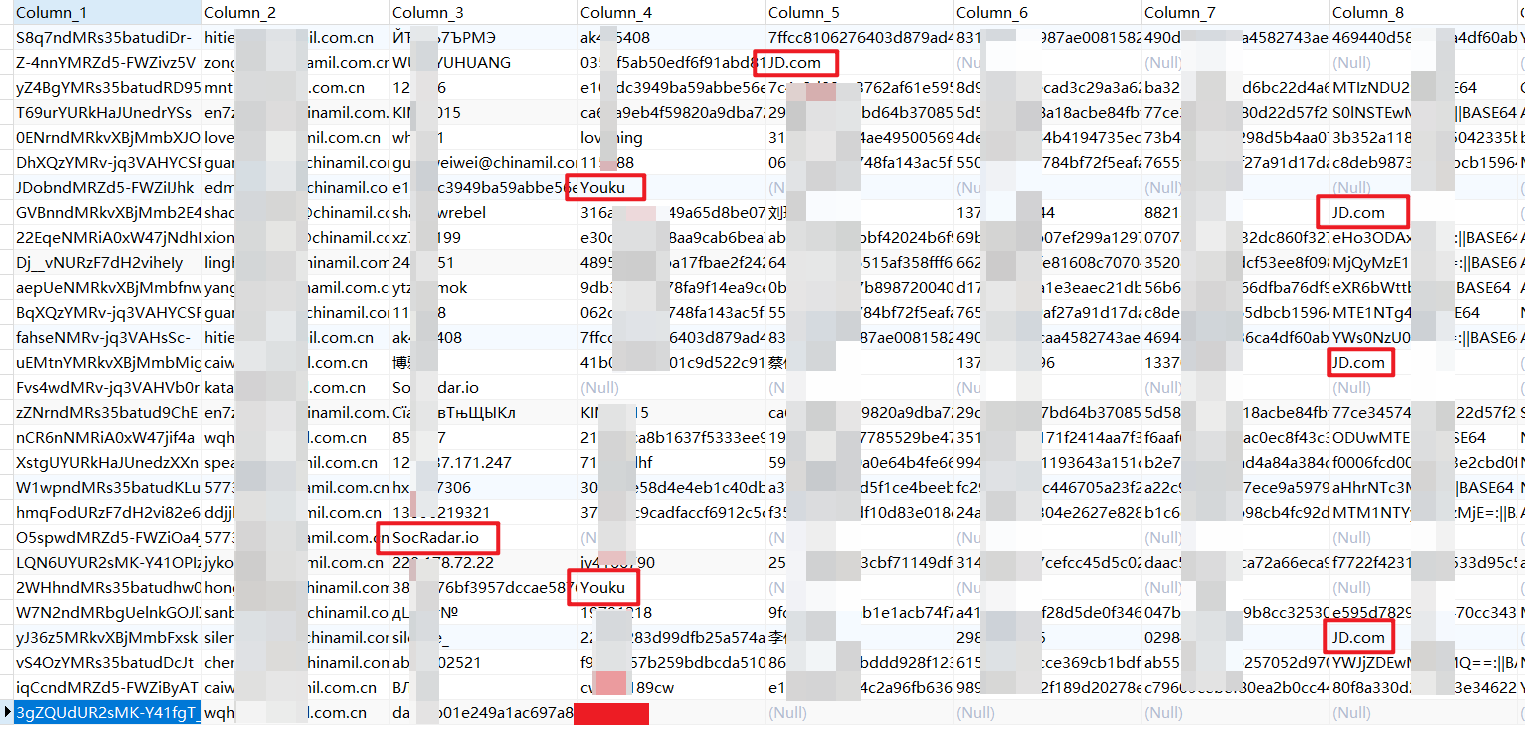

数据文本格式截图如下:

对这批数据观察发现,该份数据中出现了部分“JD.com”、“Youku”、“ReadNovel.com”等看起来像来源的字段。截图如下:

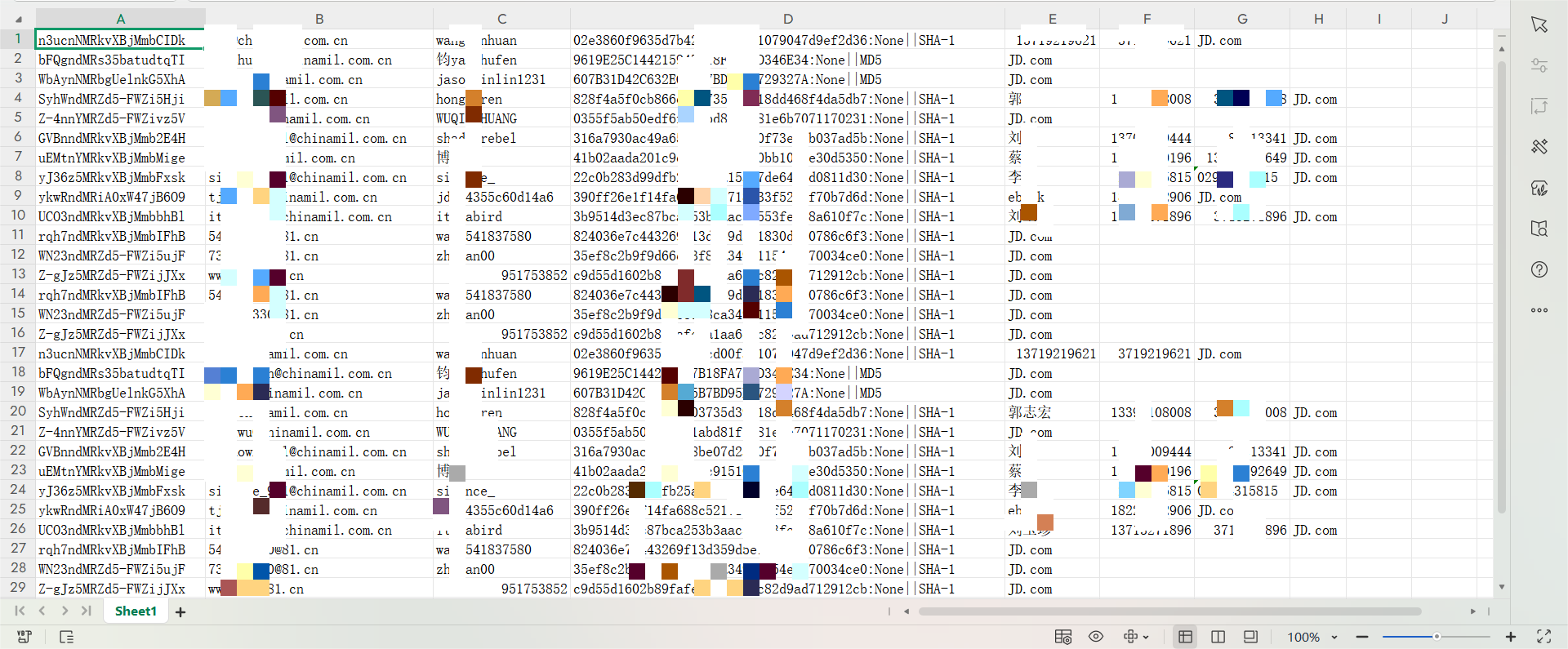

将所有包含JD.com的数据抽取出来得到以下内容:

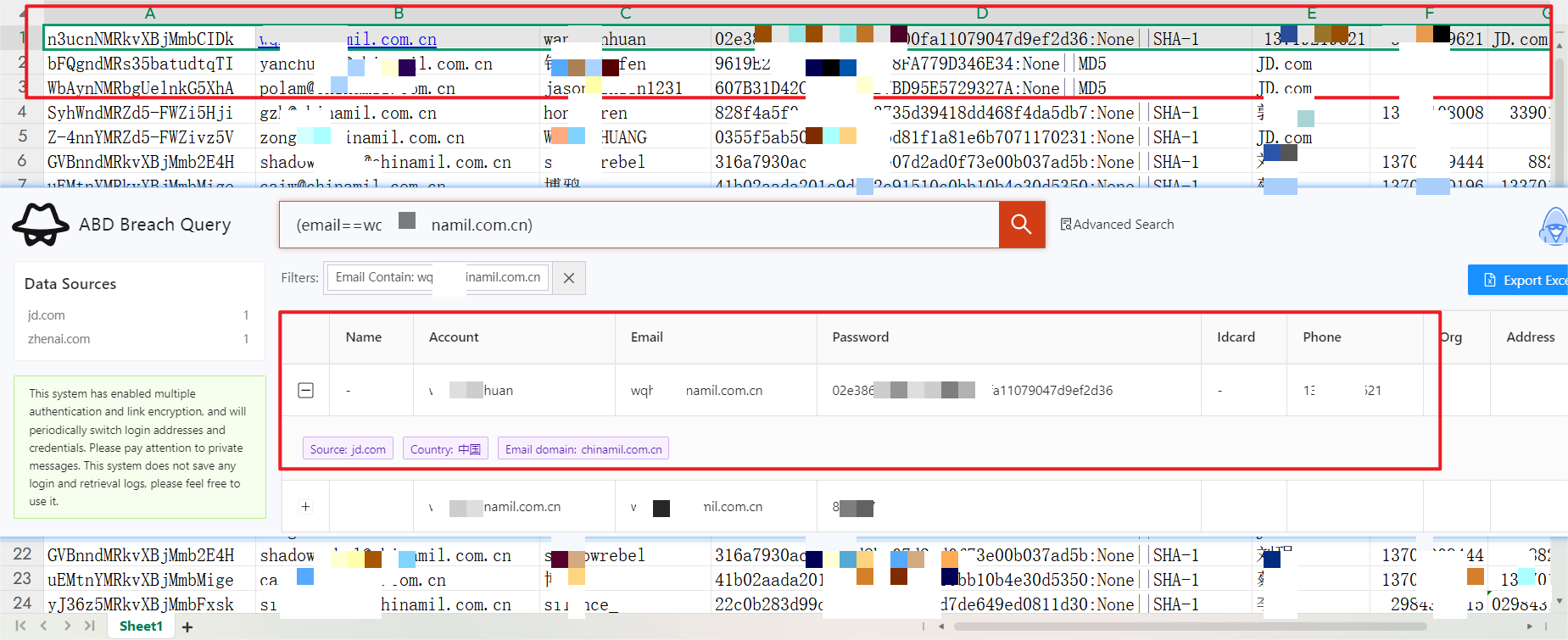

选取其中的一个邮箱与abd平台中jd.com来源的数据进行对比,结果如下:

观察发现两份数据基本一致,其中今天所泄露的数据中包含一些新的字段。多抽取一些数据与abd平台的数据进行对比验证,发现其他数据与第一条数据情况一致,初步推测这些新的字段为作者自己整理而来。

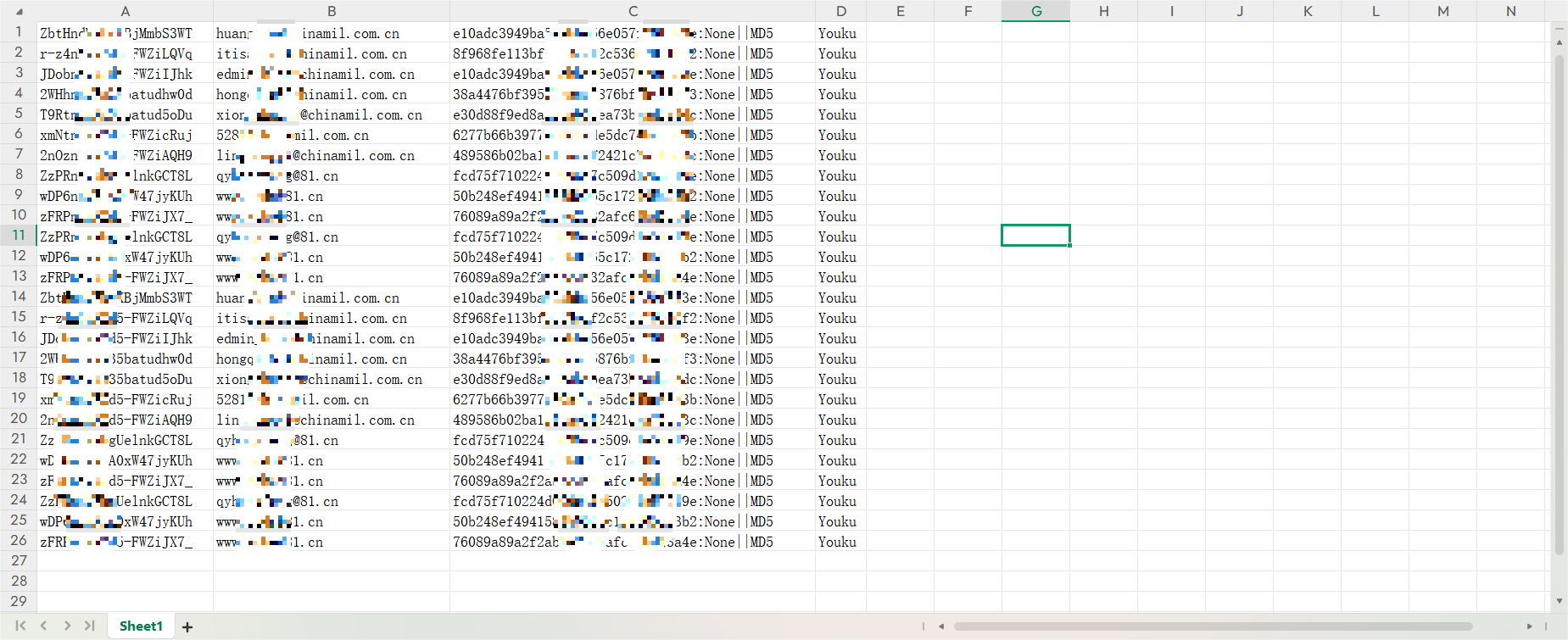

将所有包含JD.com的数据抽取出来得到以下内容:

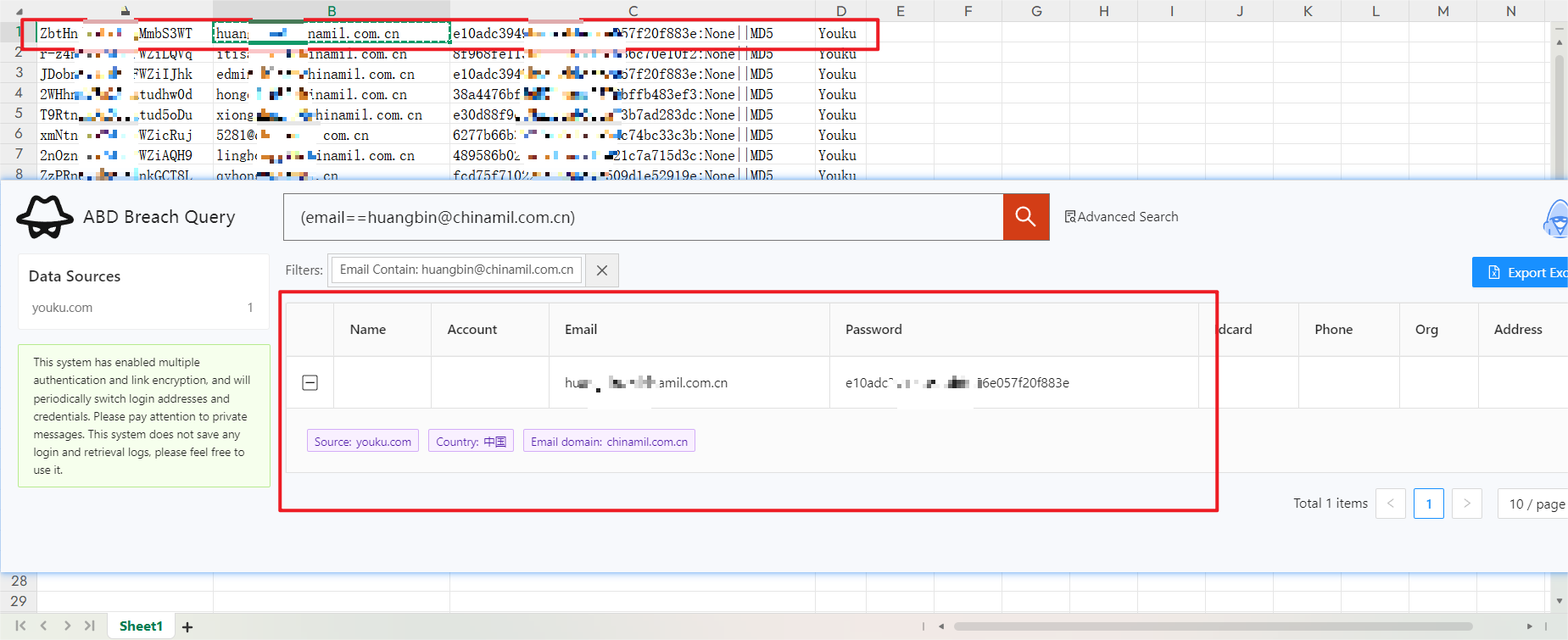

选取其中的一个邮箱与abd平台中youku.com来源的数据进行对比,结果如下:

抽取该份youku来源的其他多条数据进行验证观察,发现youku来源的数据的情况与JD.com数据的情况基本一致。

对该文件中的全部数据进行系统化分析后,我们梳理并统计了每条记录所对应的明确数据来源,以及各来源在本次数据集中出现的频次,结果汇总如下:

三、结论

结合该数据样本与ABD平台检索结果的比对情况,可初步判断:该数据极可能来源于多个既往泄露事件,属于历史数据的二次整合。攻击者通过筛选邮箱域名如 @81.cn、@chinamil.com.cn 等,提取与中国军网相关条目进行加工后形成当前数据集。相关帖文及截图已被部分境外平台转载和炒作,意在放大影响、制造舆论关注。