老王说暗网【第1期】DeepSeek已泄露100万数据和持续泄露的问题

零零信安

春节期间,暗网中出现了一些事儿,这段时间我把它们梳理补充出来,并且专门做成一个栏目,今后对暗网中的其他热点事件也做类似的梳理和评论。

DeepSeek无疑是最近的热门话题。

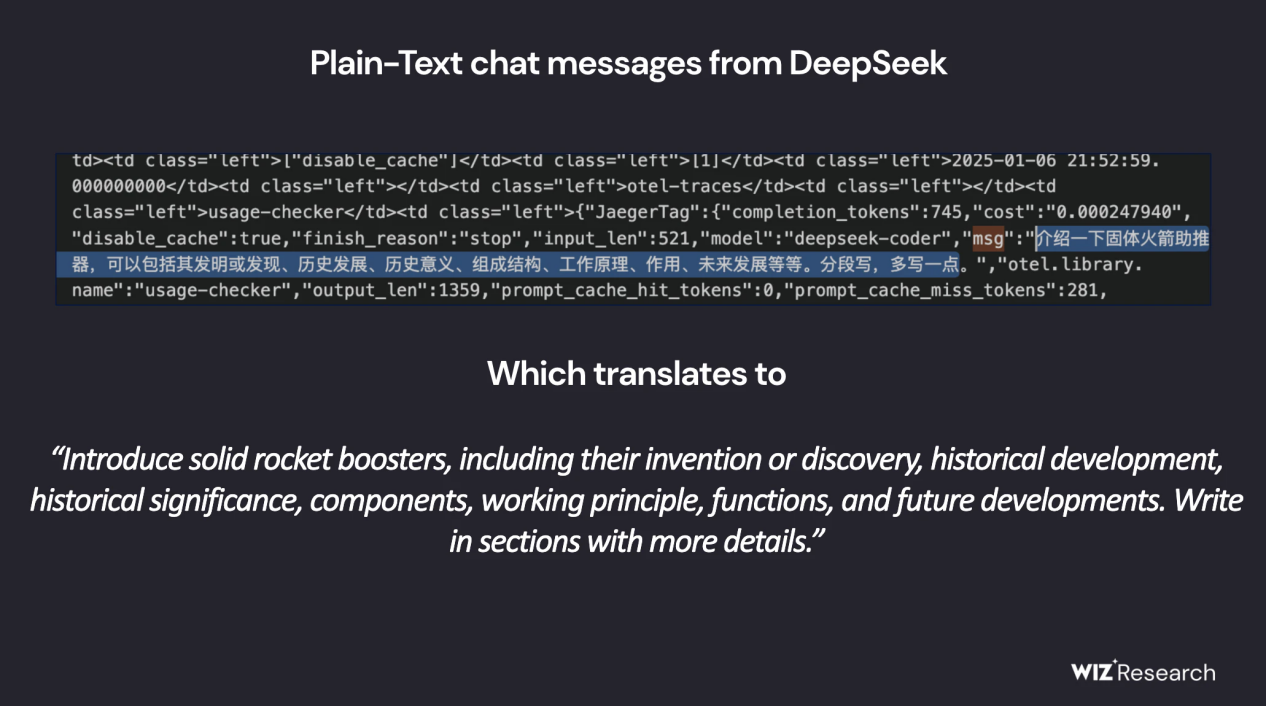

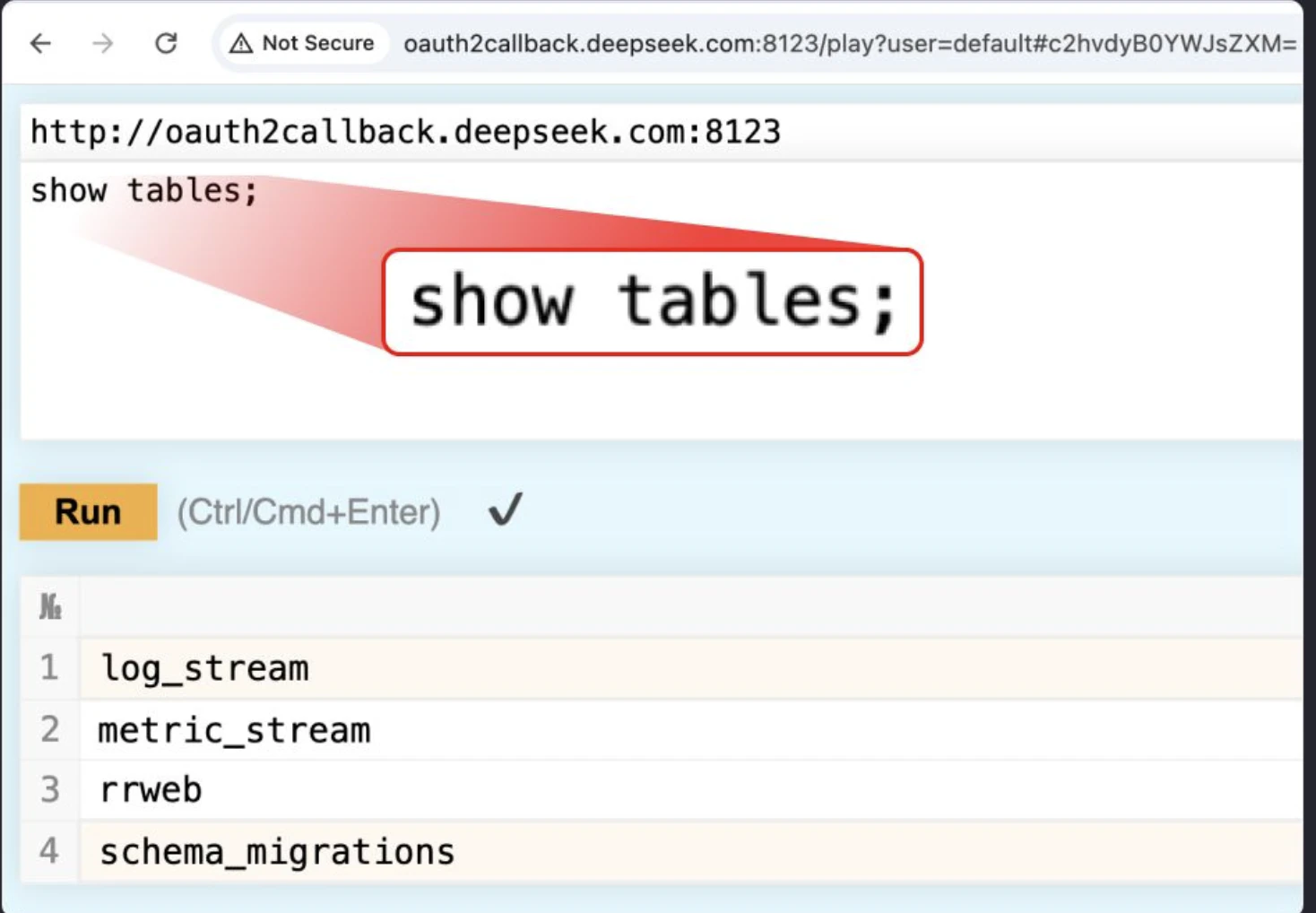

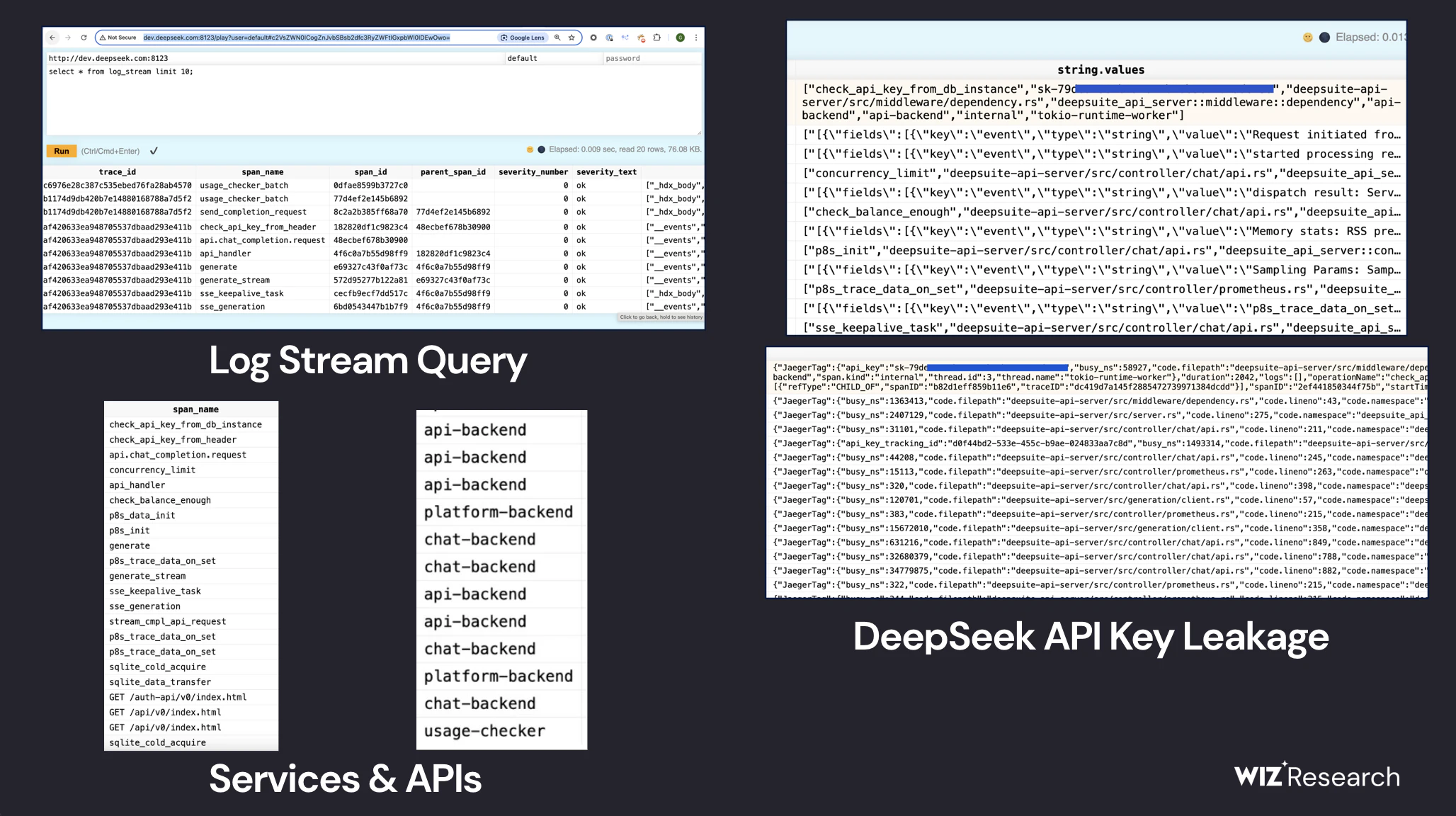

美国安全公司Wiz在2025年1月30日曝光了DeepSeek数据泄露的问题,该泄露包含了超过 100 万行日志流。据称该泄露源于可链接到 DeepSeek的可公开访问的ClickHouse数据库,该数据库完全开放且未经身份验证。它的泄露源是oauth2callback.deepseek.com:9000和dev.deepseek.com:9000。

该数据库包含大量聊天记录、后端数据和敏感信息,包括日志流、API 密钥和其他详细信息。

更关键的是,这种暴露允许在 DeepSeek 环境中进行完全的数据库控制和潜在的权限提升,而无需对外部世界进行任何身份验证或防御机制。

Wiz发布了泄露演示地址,目前该地址已无法访问(应该是进行了整改)。

其中,log_stream,包含大量日志和高度敏感的数据。该表包含超过100 万个日志条目。

在该事件被曝光后,DeepSeek进行了一系列安全整改,以及临时性的限制,并发表了公关文章进行说明。

值得关注的是,目前DeepSeek仍然存在泄露问题吗?

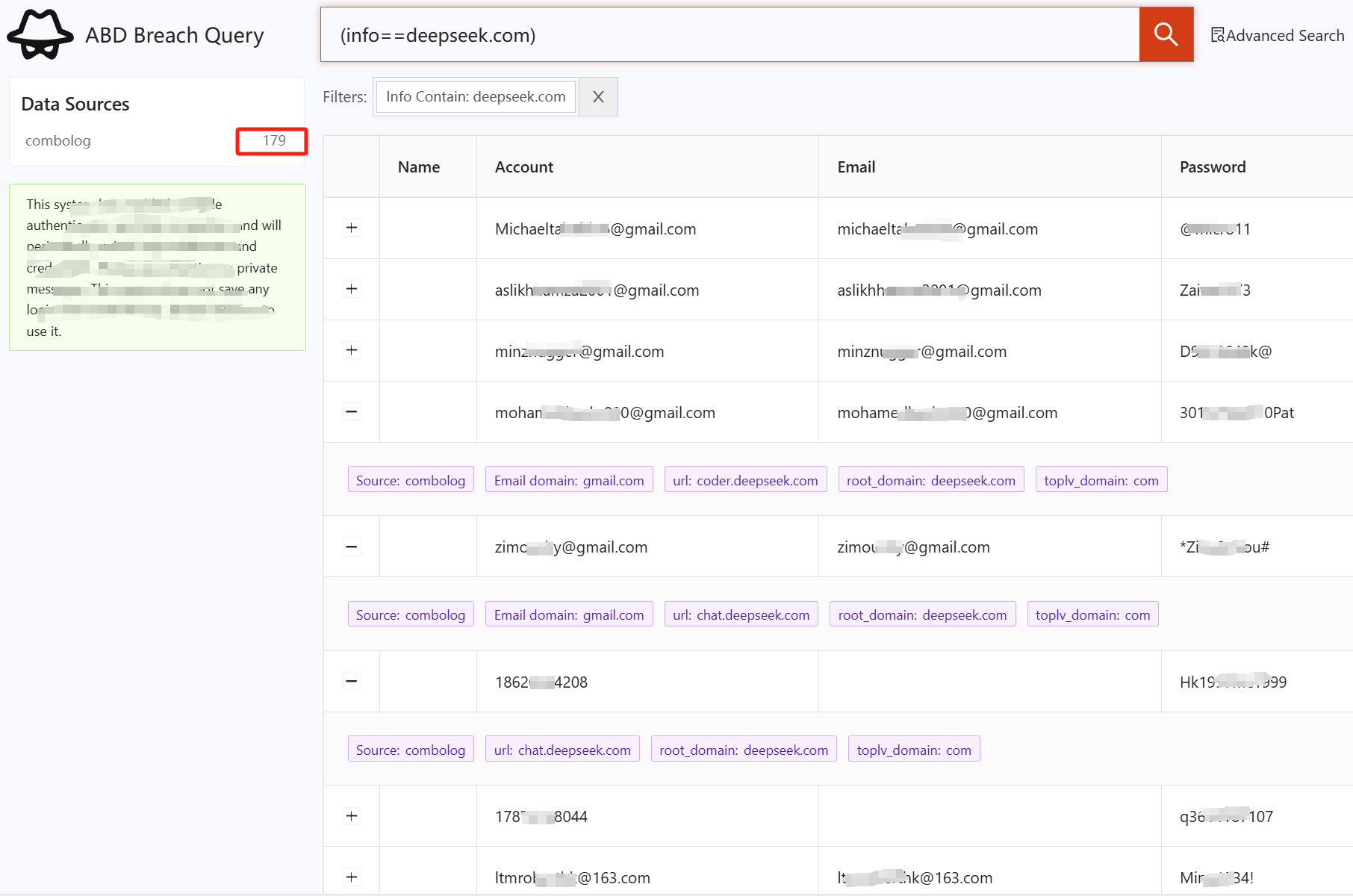

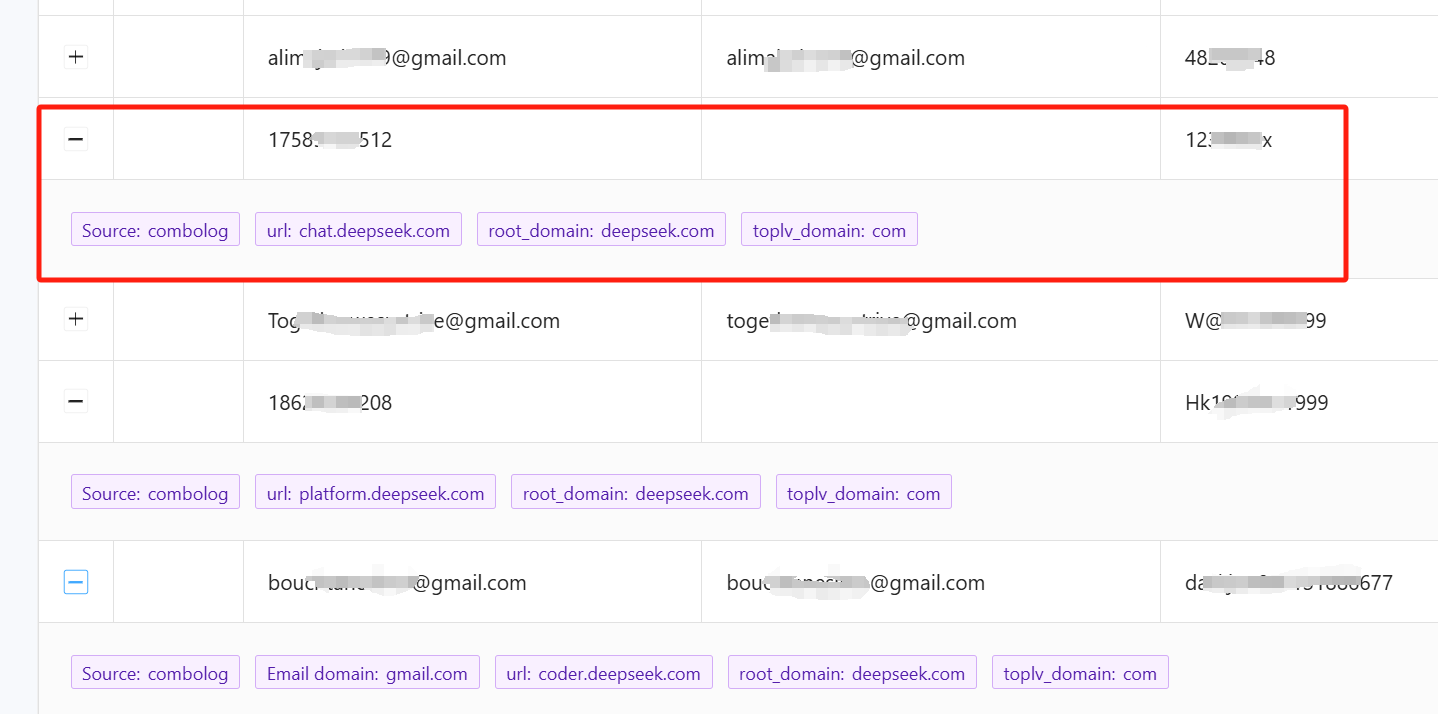

截止本文撰写时,DeepSeek仍然存在重大的ATO(Account Takeover)攻击风险。当前已知,DeepSeek至少存在上百个用户登录凭据泄露。

随机抽取其中登录凭据进行验证测试:

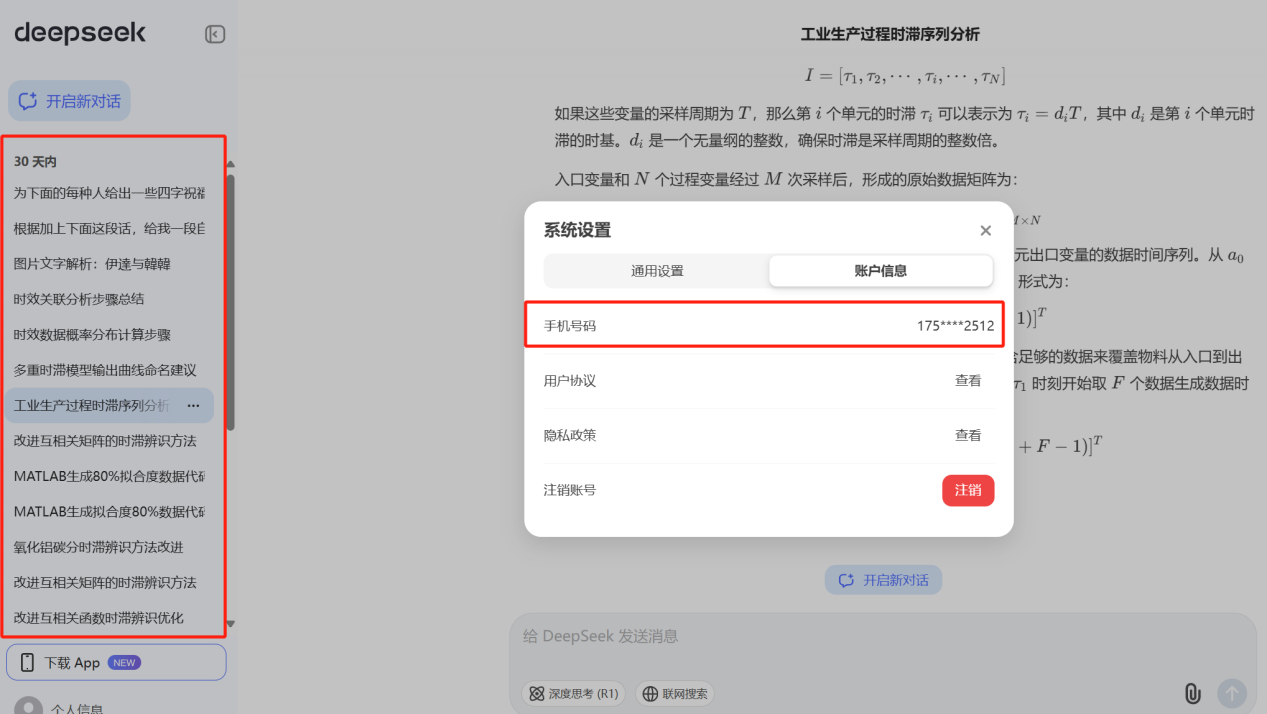

可直接接管该账户所有权,并获取该账户所有交互日志和检索内容:

DeepSeek是笔者非常喜爱的一款AI工具,它的逻辑能力和响应速度均优于大部分国内AI工具。希望其安全性也能进一步加强,不负用户期望。

另外,我之前写过一些安全的文章,有的被“公关”了。其实“有问题就解决问题”是正确的思路,而不要“有问题就解决提出问题的人”。问题第一时间被发现和整改,总比被国外曝光好。

零零信安为政府和各类企事业单位提供最专业的深网/暗网监测、数据泄露监测产品和相关服务,合作咨询请扫描以下二维码,联系客服: